- خانه

- درس امنیت شبکه

- برنامه نویسی موبایل

- برنامه نویسی موبایل2

- آموزش برنامه نویسی با فلاتر

- نرم افزارهای توسعه موبایل

- درس برنامه سازی پیشرفته

- تجزیه و تحلیل سیستم ها

- شبیه سازی کامپیوتری

- کار راه شغلی

- بانک های اطلاعاتی

- آزمایشگاه سیستم عامل

- مباحث ویژه

- ریاضیات مهندسی

- ساختمان داده

- گرافیک کامپیوتری 1

- زبان ماشین و اسمبلی

- سیستم عامل شبکه

- شبکه های کامپیوتری

- شبکه و برررسی ابزار های کالی

- شیوه ارائه مطالب

- درس پروژه / کارآموزی

- مهندسی نرم افزار

- هوش مصنوعی

- معماری کامپیوتر

- سیستم عامل

- برنامهنويسي سختافزار

- زبان تخصصی کامپیوتر

- محیط های چند رسانه ای

- دانلود جزوات و منابع

- پژوهش

- کارگاه های آموزشی آنلاین

- آموزش وردپرس

- پروژه ها

- لهجه قاینی

- کتابخانه میقات

- کنفرانس ها و فعالیت ها

- تصاویر طبیعی

- معرفی کتاب

- پادکست

- تماس با ما

درس امنیت شبکه

درس امنیت شبکه

باید گفت که امنیت شبکه یک پردازش چند لایه است. تعیین نوع و نحوه تلقین لایه های دفاعی مورد نیاز فقط پس از تکمیل ارزیابی قابل ارائه است.

تهیه لیستی از سیاست های اجرایی بر مبنای اینکه چه چیزی برای سازمان مهم تر و انجام آن ساده تر است در اولویت قراردارد.

پس از آن که این اولویت ها به تایید رسیدند. هر یک از آنها باید به سرعت در جای خود به اجرا گذارده شود، ارزیابی امنیتی شبکه یک بخش بسیار مهم تر از برنامه ریزی امنیتی است.

چرا امنیت شبکه برای سازمان ها الزامی است؟

الف- نبودن امنیت تجهیزات در شبکه به نفوذگران به شبکه اجازه می دهد که با دستیابی به تجهیزات امکان پیکربندی آنها را به گونه ای که تمایل دارند آن سخت افزارها عمل کنند داشته باشند.

به این صورت هر گونه نفوذ و سرقت اطلاعات و یا هر نوع صدمه دیگری به شبکه توسط نفوذگر میسرخواهد شد.

ب- برای جلوگیری از خطرهای denial of service) Dos) تامین امنیت شبکه برای تجهیزات الزامی است.

توسط این حمله ها نفوذ گران می توانند سرویس هایی را درشبکه مختل کنند.

که ازاین روشدر بعضی موارد امکان دسترسی به اطلاعات یا دور زدن هریک از فرایندهای AAA فراهم می شود.

درس امنیت شبکه از دروس رشته کامپیوتر با سرفصل های زیر ارائه می شود:

- معرفی اصطلاحات فنی امنیت شبکه

- آشنایی با سرویس های امنیت شبکه

- کار با نفوذ و انواع نفوذگر ها

- بررسی با حملات، دسته بندی حملات و معرفی بعضی از حملات مهم

- تشریح مفاهیم رمز نگاری و معرفی انواع روش های رمز نگاری

- معرفی و کاربا روش های دفاعی

- توضیح ابزارو کنترل های امنیتی

پیش نیاز:

پیش نیاز این درس درس شبکه های محلی است چنانچه نیاز به مرور دستورات دارید از لینک زیر استفاده نمایید :

مطالب آموزشی همزمان با سمیاد در این صفحه نیز بارگذاری می شود :

در مقدمه درس به مفاهیم اساسی در امنیت شبکه می پردازیم . با مروری بر سرفصل های مهم به نحوه ارائه و سرفصل های مهم درس امنیت شبکه پرداخته ایم.

همچنین از موضوعات پروژه های میان ترم و پایان ترم سخن گفتیم

بخش اول مطالب پایه :

درس امنیت شبکه مفاهیم اساسی

قسمت دوم : توضیح تعاریف و اصطلاحات امنیت شبکه (نفوذ).

در درس امنیت شبکه اصطلاحات رایج و کاربردی استفاده می شود که در این بخش به صورت پیوست از بحث قبلی به توضیح بعضی اصطلاحات پرداخته ایم.

توضيح اصطلاحات امنيت صفحه ادامه بحث قبلی

در ادامه تعاريف اصطلاحات نفوذ را بررسي مي كنيم و براي درك بهتر مفاهيم امنيت از ديد نفوذگر مراحل را بررسي و ابزارهاي مفيد جلوگيري را مطرح مي كنيم:

بخش پایانی اصطلاحات :

رمز نگاری بخش اول (Cryptography)

امنیت شبکه در بخش اصلی به رمزنگاری می پردازد و مدل های رمز نگاری در شبکه را به صورت پایه ای بررسی و در ادامه از کاربرد آن در شبکه سخن گفته و به بررسی نمونه های عملی می پردازد.

-ادامه بخش دوم

در این بخش به ادامه رمز نگاری در امنیت شبکه پرداخته ایم چرا که رمز نگاری در امنیت یکی از اساسی ترین موضوعات است.

-

Foot Printing

رمز نگاری بخش سوم

ادامه بخش چهارم

آشنایي با حملات، دسته بندي حملات و معرفي بعضي از حملات مهم

استفاده از N map در آنالیز سایت و سرور

حملات DOS , DDOS ؛ ضریب نفوذ در WIFI

امنیت وایرلس : استفاده از ابزار نفوذ به وایرلس (عملی) :

حفط داده ها در دستگاه های قابل حمل

Steganography , سرورهای ابری

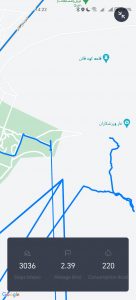

مرور: تصویر زیر را دانلود و از لوکیشن درج شده محل تصویر را پیدا کنید و همچنین فایل txt مخفی شده در تصویر را استخراج کنید.

معماری امنیت

اینترنت چیزها ( اینترنت اشیاء )

اینترنت چیزها

ارائه خانم اکبریان در پاسخ به سوال :

پروژه امنیت در قالب یک سناریو:

برای ثبت فعالیت های سلامت در حین امور روزانه از نرم افزار ساعت هوشمند تی92 استفاده می کنم ؛ این نرم افزارها معمولا با ساعت یا بدون ساعت هوشمند استفاده می شوند به صورتی که اگر با ساعت ست شود تعداد گام ها ضربان قلب و … را بعد از زمان مشخصی با ساعت سینک می کنند؛ هفته پیش نرم خواستم دیتای ماه گذشته را استخراج و نگهداری کنم که راهی پیدا نکردم. به سایتشان سری زدم که قبل از همه عنوان کرده بودند ممکن است برای برخی موارد از داده های شما استفاده گردد که ذکر شده بود و معمولا همه استفاده می کنند و برای همه عادی شده؛ اما راهی برای استخراج داده معرفی نشده بود.

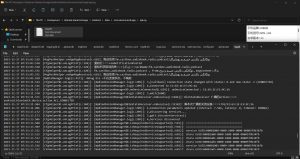

نهایت نرم گوشی را به سیستم وصل و فایل های نرم افزار را برای استخراج داده ها بررسی کردم؛ یک فایل لاگ جالب در برنامه بودکه همانطور که تصویرش پیوست شده است تمام فعالیت ها را از دریافت پیامک تا گوش کردن به پادکست را در خود داشت .

برای پادکست نظری ثبت کردم و خواستم نظر را در لاگ بررسی کنم جالب بود چون اپلیکیشن صفحه کلید موبایل داده را رمز می کرد برنامه هم همان موارد را ثبت می کرد؛(تصویر پیوستی)

اینکه نرم افزار پیامک هامو نشون بده خب چون رو ساعت قابل نمایش باشه میشه گفت منطقیه که پل میزنه از موبایل به ساعت اما اینکه چرا باید پادکستی که میشنوم رو لاگ کنه قابل تامله؛

ضمن اینکه تعداد گام ها، فشار، اکسیژن خون و تعداد ضربان قلب جز گزارشاتیه که داره؛

واینکه اگه مسیر راهپیمایی رو به عنوان زمان بهش بدید روی نقشه مشخص و اون لوکیشن رو تو لاگ هم ثبت میکنه؛

دو ایده برای #دانشجویان #امنیت به نظرم اینجا وجود داره یکی اینکه یک اینترفیس برای نرم افزار تهیه که گزارش که به صورت تکست هست با نمایی کاربر پسند نمایش داده بشه و دوم اینکه با یک نرم افزار #کپچر کردن دیتای خروجی این نرم افزار رو کپچر و با گزارش اعتبار پژوهشی در حوزه امنیت دریافت کنید؛

اپلیکیشن وی باند

https://play.google.com/store/apps/details?id=com.xincore.tech.app&hl=de

اگه فرصتی پیش اومد انجام در نوشته بعدی کامل ترش می کنم.

#هک #امنیت #حریم_خصوصی

For a long time, I have been using T92 smart watch software to record health activities during daily activities; These software are usually used with or without a smart watch, so that if it is set with a watch, the number of steps, heart rate, etc. will be synced with the watch after a certain time; Last week, I wanted to extract and store last month’s data, but I couldn’t find a way. I visited their site and they mentioned that your data may be used for some cases, which was mentioned and usually everyone uses it and it has become normal for everyone; But a way to extract the data was not introduced.

Finally, I connected the phone software to the system and checked the software files to extract data; There was an interesting log file in the program, which, as its picture is attached, contained all the activities from receiving SMS to listening to the podcast.

I registered a comment for the podcast and I wanted to check the comment in the log. It was interesting because the mobile keyboard application encrypted the data and the program also recorded the same things; (attached image)

#VBand Application #V_band

#Hack #Security #Privacy

حمایت از آموزش های رایگان آکادمیک